Informe: Plataforma de e-Learning filtra información privada de estudiantes de todo el mundo

Liderado por Noam Rotem y Ran Locar, el equipo de investigación de vpnMentor descubrió recientemente una brecha de datos en la plataforma de aprendizaje online española 8Belts.

8Belts es una plataforma de aprendizaje de idiomas popular utilizada en todo el mundo para aprender varios idiomas.

Según nuestras estimaciones, la brecha, que se originó a partir de un bucket S3 de AWS mal configurado, afectó a cientos de miles de personas en todo el mundo, filtrando su información personal y haciendo que fuesen vulnerables a ataques peligrosos y a fraudes de ciberdelincuentes.

Al no proteger los datos de sus usuarios con la seguridad adecuada, 8Belts comprometió la seguridad y la privacidad de sus usuarios, así como el futuro de la propia empresa.

Resumen de la brecha

| Empresa | 8Belts |

|---|---|

| Registrada en | Madrid, España |

| Sector | Aprendizaje online |

| Personas afectadas | 100.000s |

| Alcance geográfico | Global: registros de prácticamente todos los países del mundo |

| Tipos de datos expuestos | Nombres, direcciones de email, números de teléfono, fechas de nacimiento, Documentos Nacionales de Identidad |

| Impacto potencial | Robo de identidad, phishing, fraude financiero, ataques de virus |

| Formato de almacenamiento de los datos | Bucket S3 de AWS no protegido que el permite el listado de directorios |

Perfil de la empresa 8Belts

8Belts fue fundada en 2011 y está registrada en Madrid, España.

La empresa ofrece a hispanohablantes cursos de aprendizaje de los idiomas inglés, alemán, francés y mandarín en línea.

8Belts garantiza que los estudiantes pueden aprender cualquiera de los cuatro idiomas en ocho meses y presume de que el 100% de los alumnos lo logran. Emplea tecnología moderna, como algoritmos y mapeo de idiomas, para innovar en el aprendizaje de idiomas y lograr unos objetivos tan altos.

Aunque está dirigida principalmente a los países hispanohablantes, 8Belts tiene un alcance global; sus alumnos se conectan desde todas partes del mundo.

8Belts fue parcialmente financiada por el Fondo Europeo de Desarrollo Regional (FEDER) de la Unión Europea y por el Ministerio de Energía, Turismo y Agenda Digital. También trabaja con numerosas grandes corporaciones multinacionales como BBVA, Huawei, Inditex y Santander.

Cronograma del descubrimiento y de la reacción del propietario

En ocasiones, el alcance de una brecha de datos y el propietario de éstos son obvios y el problema se resuelve rápidamente, pero estos casos son excepcionales. Con mayor frecuencia ocurre que se necesitan días de investigación antes de poder entender lo que está en juego o quién está filtrando los datos.

Comprender una brecha y su impacto potencial conlleva una investigación minuciosa y bastante tiempo. Nosotros trabajamos duro y nos esforzamos en publicar informes precisos y fiables, asegurándonos de que todo el que los lee comprende la gravedad de la situación.

Algunas partes afectadas niegan los hechos, restándole validez a nuestra investigación y suavizando el impacto; por este motivo tenemos que ser rigurosos y asegurarnos de que todo lo que descubrimos es correcto y preciso.

En este caso, los datos estaban almacenados en un bucket S3 de los servicios web de Amazon (AWS). Los buckets S3 de AWS son un tipo de almacenamiento en la nube cada vez más popular que requiere que los usuarios establezcan su propio protocolo de seguridad. Parece que 8Belts configuró mal sus permisos de usuario, exponiendo todos los datos en el bucket S3.

Cuando confirmamos que 8Belts era la propietaria de los datos, nos pusimos en contacto con la empresa y presentamos nuestro descubrimiento. También ofrecimos nuestra ayuda para cerrar la brecha antes hackers maliciosos la descubrieran.

Mientras esperábamos respuesta de 8Belts, también contactamos con AWS directamente para informar de la configuración errónea del bucket S3 y que pudiera informar directamente a 8Belts de la brecha.

- Fecha del descubrimiento: 16 de abril de 2020

- Fecha de contacto con la empresa: 20 de abril de 2020

- Fecha de contacto con AWS: 22 de abril de 2020

- Fecha de la respuesta: -

- Fecha de la acción: 28 de mayo de 2020

Ejemplos de entradas de datos

El bucket S3 filtrado contenía muchos tipos de datos diferentes de usuarios de 8Belts y de los procesos internos de la plataforma.

El bucket S3 seguía operativo en el momento de realizar nuestra investigación, e incluso se seguían creando nuevos registros cuando estábamos determinando la gravedad de la brecha y verificando que 8Belts era la empresa propietaria del bucket.

Los registros más antiguos datan del 2017 e incluyen listas largas de información de los usuarios de 8Belts. Almacenadas en formato CSV, estas listas contenían la información personal identificativa (PII) de cada usuario de 8Belts.

En sólo una lista estaba expuesta la información de más de 150.000 personas. En conjunto, las listas comprometieron a cientos de miles de personas.

La información PII expuesta en estas listas incluía:

- Nombre completo

- Dirección de email

- Números de teléfono

- Fecha de nacimiento

- País de residencia

Otros archivos del bucket S3 filtraron incluso más información personal identificativa de los usuarios de 8Belts, incluyendo a estudiantes y profesores potenciales, como:

- Documento Nacional de Identidad

- ID de Skype

Todos estos datos privados podrían combinarse y aprovecharse de varios modos para lanzar ataques dirigidos a los afectados con fines de fraude o robo.

Aunque la mayoría de los usuarios de 8Belts reside en países hispanohablantes, la brecha afectó a personas de todas partes del mundo. Los registros incluían datos de residentes de prácticamente todos los países del planeta, en los seis continentes.

Desde EE.UU. a Uzbekistán, Australia, Angola, Bélgica o Barbados, esta brecha afectaba a todo el planeta.

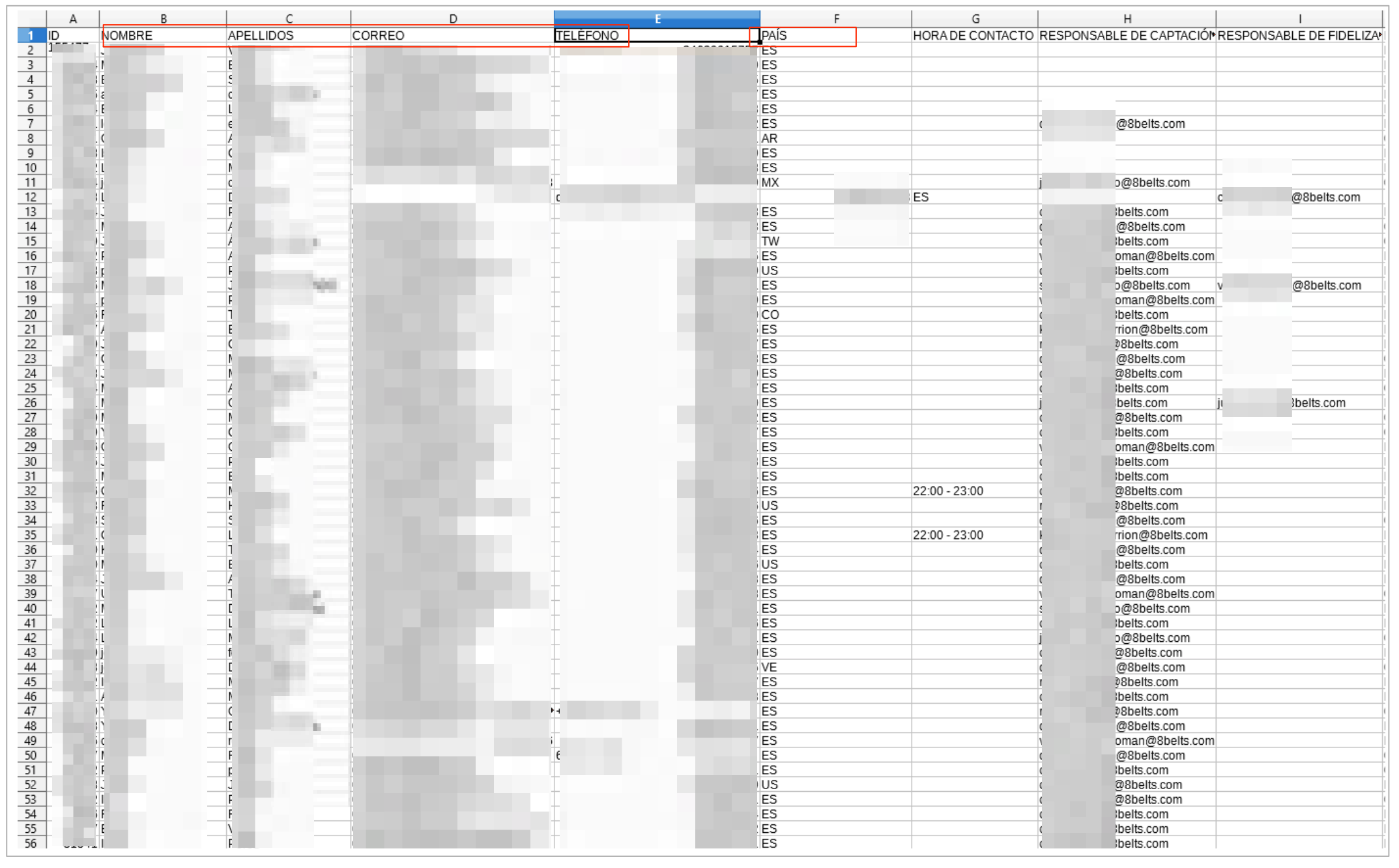

La siguiente captura de pantalla, tomada del bucket S3 de 8Belts, muestra un fragmento de un archivo CSV que contiene información privada de miles de usuarios de 8Belts junto con lo que parece ser las direcciones de email de los empleados de 8Belts.

Ejemplo 1: Archivo CSV que expone información de usuarios de 8Belts

Además de información personal identificativa, también quedaron expuestos el historial de cursos, el rendimiento e información de las cuentas de los estudiantes, incluyendo los cursos realizados, nombres de usuario, calificaciones y certificados de finalización de cursos. En el bucket S3 expuesto también se podía acceder a tarjetas regalo de 8Belts para compartir con amigos.

Ejemplo 2: Certificado de finalización de un curso de 8Belts

Ejemplo 3: Tarjeta regalo virtual de 8Belts

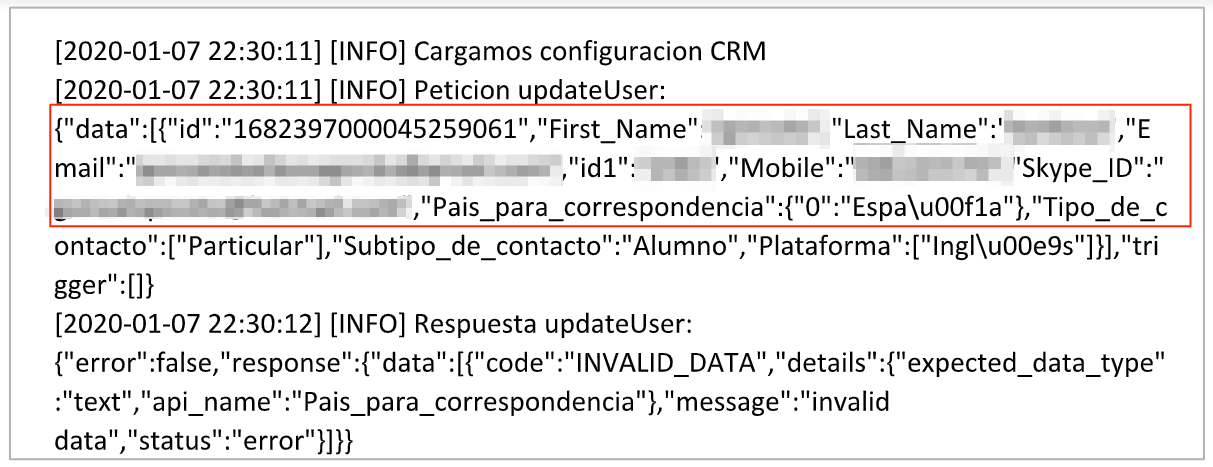

El bucket S3 expuesto también contenía registros de la web que detallaban cómo 8Belts se integra con sistemas CRM externos. Además de exponer información personal identificativa de los usuarios, los registros también revelaban una cantidad considerable de información técnica que podría ser aprovechada por hackers para conseguir aún más acceso a la plataforma 8Belts.

Ejemplo 4: Muestra de los registros de la web de 8Belts

Clientes corporativos afectados

Además de entre particulares, 8Belts también es una plataforma de aprendizaje online popular entre grandes corporaciones que ayudan a sus empleados a aprender idiomas nuevos.

En su web, 8Belts presume de tener como clientes algunas de las mayores y más conocidas multinacionales, incluyendo:

- Bridgestone

- Decathlon

- Deloitte

- Huawei

- Inditex

- PricewaterhouseCoopers

- Real Madrid

- Reault

- Santander

Igual que con los usuarios particulares, 8Belts también almacenaba la información personal identificativa de sus clientes corporativos en el bucket S3 expuesto. Sin embargo, en este caso, muchas personas usaron su dirección de email de trabajo para registrarse en la pltaforma.

La información personal identificativa de los empleados expuestas podría haber supuesto un riesgo de seguridad considerable para las empresas ya que los hackers podrían usar las direcciones de email de éstos para atacar toda la infraestructura de red corporativa de la empresa.

Al exponer a sus clientes corporativos a través de los emails y la información personal identificativa de los empleados, 8Belts también hizo que estas empresas fueran vulnerables a fraude y ataques de virus por parte de ciberdelincuentes.

Impacto de la fuga de datos

Esta fuga de datos representa un fallo significativo en los protocolos de seguridad de 8Belts.

Una empresa con una base de usuarios global de tal magnitud debe tomar todas las medidas necesarias para proteger la privacidad de sus clientes y mantenerlos a salvo de ataques de hacking u otro tipo.

Al no hacerlo, 8Belts puse en peligro la seguridad no sólo de sus usuarios sino de la propia empresa.

Impacto sobre los usuarios de 8Belts

Con la cantidad de información personal identificable que quedó expuesta, los usuarios de 8Belts podrían ser víctimas de muchos tipos de ataques dirigidos de ciberdelincuentes.

Los ciberdelincuentes podrían usar su nombre, dirección de email, números de teléfono y DNIs para cometer robo de identidad.

Las víctimas serían vulnerables a toda una serie de fraudes bancarios, de crédito, de impuestos o de empleo con resultados devastadores.

Además, al haber quedado expuestos el historial y la actividad de los usuarios en 8Belts, ciberdelincuentes podrían crear campañas de phishing muy efectivas para cometer fraude de muchas otras formas.

Una campaña de phishing implica enviar emails falsos a una víctima que fingen proceder de una empresa u organización legítima, en este caso de 8Belts. Los delincuentes engañan a la víctima para que proporcione información financiera privada, como datos de tarjeta de crédito, o haga clic en un enlace que inserta software malicioso en su dispositivo.

8Belts es un servicio de pago, así que los hackers podrían usar esto para engañar fácilmente a los estudiantes y lograr que proporcionasen los datos de su tarjeta de crédito o hicieran clic en un enlace relacionado con su suscripción.

El bucket S3 mal configurado filtraba información personal identificativa de cientos de miles de personas, por lo que los ciberdelincuentes sólo tendrían que defraudar a un porcentaje pequeño de los usuarios para que la campaña ilegal fuese económicamente rentable.

Impacto sobre los clientes corporativos de 8Belts

Los hackers también podrían emplear las mismas tácticas descritas anteriormente para atacar específicamente a corporaciones cuyos empleados estuvieran registrados en 8Belts, lo que tendría consecuencias mucho peores para los implicados.

Al muchos empleados haberse registrado en 8Belts con su dirección de email de trabajo, los hackers podrían atacar a estos empleados con emails de phishing muy efectivos que contuvieran malware. Sólo sería necesario que una persona de una empresa hiciera clic en un botón de estos emails para que toda la red de la empresa fuese vulnerable a un ataque.

Para confirmar la fiabilidad de la informacion de los usuarios, verificamos comprobando los datos de varias personas que se encontraban dentro de los archivos. Al hacerlo, fuimos capaces de confirmar que los datos eran correctos, comprometió la privacidad de aquellos afectados, y los expuso a ellos (y a sus empleadores) al riesgo.

Las campañas de phishing son uno de los tipos de ataque más populares que emplean los hackers delincuentes contra las empresas. Los hackers saben que la mayoría de los empleados no ha recibido formación sobre cómo identificar los emails de phishing y se les engaña fácilmente para conseguir que la red de su empresa sea vulnerable a malware, spyware y más.

El impacto de una campaña de phishing que tenga éxito sobre una empresa y sus empleados puede ser devastador.

Impacto sobre 8Belts

Dadas la gravedad potencial de esta brecha de datos para los usuarios de 8Belts, la empresa también podría haberse visto vulnerada.

Como 8Belts está registrada en España, la empresa se encuentra bajo la jurisdicción del RGPD europeo.

Si algún delincuente se hubiese hecho con los datos, la empresa podría enfrentarse a investigaciones y auditorías de seguridad que podrían dar lugar a potenciales multas y consecuencias legales.

Considerando que 8Belts fue parcialmente financiada por la UE y el gobierno español, cabría esperar que ambas instituciones respondieran a un error de seguridad de esta envergadura con mayor escrutinio del habitual.

Aparte de acciones legales, 8Belts se arriesga a perder usuarios que ya no confíen en que la empresa conserve su información a salvo y decidan cancelar su membresía.

Competidores de 8Belts también podrían aprovecharse de la brecha para dañar la reputación de la empresa y reducir su cuota de mercado al alentar a sus clientes a usar otras plataformas.

Además, si algún ciberdelincuente hubiese accedido a las tarjetas regalo virtuales almacenadas en el bucket S3, podría utilizarlas para conseguir acceso gratuito a la plataforma 8Belts.

Todos estos resultados potenciales podrían tener implicaciones negativas para la empresa, dañando su posición en el mercado del aprendizaje online y afectando a sus ingresos durante mucho tiempo.

Además de problemas legales y financieros potenciales, 8Belts también podría ser víctima de ataques de hacking. Los hackers podrían aprovechar los registros de la empresa que quedaron expuestos para conseguir mayor acceso a la plataforma 8Belts, lo que les permitiría instalar software malicioso o extraer información aún más delicada que la que quedó expuesta.

El impacto de un ataque así sería inconmensurable, y podría ocurrir en cualquier momento.

Consejos de los expertos

8Belts podría haber evitado exponer los datos de sus usuarios fácilmente si hubiera tomado medidas de seguridad básicas para proteger el bucket S3. Estas incluyen, pero no están limitadas a:

- Asegurar sus servidores.

- Implementar reglas de acceso adecuadas.

- No dejar nunca abierto a Internet un sistema que no requiere autenticación.

Cualquier empresa puede tomar estas medidas independientemente de su tamaño.

Si te interesa una guía en mayor profundidad sobre cómo proteger tu negocio, echa un vistazo a nuestra guía sobre cómo proteger tu web y tus datos de hackers.

Cómo asegurar un bucket S3 abierto

Es importante destacar que los buckets S3 abiertos y de visibilidad pública no son un fallo de AWS; suelen ser el resultado de un error del propietario del bucket. Amazon ofrece instrucciones detalladas a los usuarios de AWS sobre cómo proteger los buckets S3 y mantenerlos privados.

En el caso de 8Belts, la forma más rápida de corregir este error sería:

- Hacer el bucket privado y añadir protocolos de autenticación.

- Seguir las directrices de AWS sobre acceso y autenticación.

- Añadir más capas de protección a su bucket S3 para restringir aún más quiénes pueden acceder a éste desde cada punto de entrada.

Para los usuarios de 8Belts

Si eres cliente de 8Belts y te preocupa cómo podría afectarte esta brecha, ponte en contacto con la empresa para averiguar qué medidas están tomando.

Para saber más sobre vulnerabilidades de datos en general, lee nuestra guía completa sobre privacidad en Internet.

En ella puedes aprender los muchos modos que tienen los ciberdelincuentes de atacar a usuarios de Internet y qué pasos puedes tomar para mantenerte protegido/a.

Cómo y por qué descubrimos la brecha

El equipo de investigación de vpnMentor descubrió la brecha en el almacenamiento en la nube de 8Belts como parte de un enorme proyecto de mapeado web. Nuestros investigadores emplean análisis de puertos para examinar determinados bloques de direcciones IP y analizar las debilidades o vulnerabilidades de diferentes sistemas, y examinan cada debilidad para ver si se filtran datos.

Nuestro equipo fue capaz de acceder a este bucket S3 ya que estaba totalmente desprotegida y sin cifrar.

Siempre que encontramos una brecha de datos, empleamos técnicas avanzadas para comprobar de quién propiedad la base de datos (normalmente suelen ser empresas comerciales).

Como hackers éticos, es nuestro deber informar a las empresas cuando descubrimos fallos en su seguridad digital. Nos pusimos en contacto con 8Belts no sólo para informarles de la vulnerabilidad sino también para sugerirles cómo pueden hacer que su sistema sea seguro.

Esta ética también implica que tenemos una responsabilidad para con el público. Los usuarios de 8Belts tienen que ser informados de una brecha de datos que expone su información delicada.

La finalidad de nuestro proyecto de mapeo web es ayudar a que Internet sea segura para todos los usuarios.

Nunca vendemos, almacenamos o sacamos a la luz ninguna información que encontremos durante nuestra investigación de seguridad.

Sobre nosotros e informes anteriores

vpnMentor es la mayor web de análisis de VPNs del mundo. Nuestro laboratorio de investigación es un servicio pro bono cuyo fin es ayudar a la comunidad de Internet a defenderse de ciberamenazas, así como enseñar a organizaciones a proteger los datos de sus usuarios.

Nuestro equipo de investigación de seguridad ética ha descubierto e informado de algunas de las brechas de datos que mayor impacto han tenido en los últimos años.

Entre ellas está una enorme fuga de datos que exponía la información de miles de trabajadores estadounidenses del sector energético. También revelamos cómo una empresa de tecnología francesa comprometió la privacidad y seguridad de personas de todo el mundo que se sometían a cirugía plástica. Tal vez te interese leer también nuestro informe de brechas en VPNs y nuestro informe de estadísticas de privacidad de datos.

Te agradecemos que dejes un comentario sobre cómo mejorar este artículo. Tu opinión es importante.