Guía de ciberseguridad para empresas PYMES 2026

Cada día existen más amenazas a la ciberseguridad, y no pasa un día sin una noticia nueva sobre algún tipo de brecha o robo de datos. Aquellos de nosotros que tenemos o gestionamos pequeñas y medianas empresas sabemos que la ciberseguridad es crucial y que debemos prestar atención a estos temas. El problema es saber por dónde empezar.

La ciberseguridad puede resultar abrumadora y tremendamente complicada. No todos los encargados o dueños de pequeñas empresas tienen formación técnica, por lo que navegar por toda la jerga técnica e información contradictoria puede desconcertar hasta a los más decididos a tratar el problema.

Hemos creado esta guía precisamente para estas personas. Si eres un encargado muy ocupado o tienes la agenda hasta arriba de las tareas diarias que implica la gestión de tu empresa, no tienes tiempo de convertirte en un experto avanzado en todos los aspectos de la ciberseguridad. Sin embargo, si prestas atención a esta guía y trabajas con tu equipo (tus empleados y aquellos a quienes contratas para gestionar tu hardware, software y redes) para implementar las medidas de seguridad que describimos aquí, podrás dormir mejor por las noches. Proteger tu negocio no es tan difícil como muchos expertos afirman que es; con un poco de paciencia y orientación podrás implementar en tu pequeña empresa las medidas de seguridad más efectivas.

1. Determina tus vulnerabilidades

El primer paso para protegerte frente a amenazas en Internet consiste en determinar cuáles son tus vulnerabilidades (si no sabes cuáles son tus puntos débiles, ¿cómo vas a ser capaz de solucionarlos?; si no sabes qué datos almacena tu empresa, ¿cómo vas a protegerlos?).

Empieza por identificar las "joyas de la corona" de los datos de tu empresa. ¿Cuáles son los datos más importantes que almacena tu empresa?

Puede ser cualquier cosa, desde tu propiedad intelectual hasta información sobre los clientes, inventario, información financiera, etc. ¿Dónde guardas todos estos datos? Una vez tengas las respuestas a estas preguntas, podrás empezar a pensar en los riesgos a los que tus datos están expuestos.

Analiza cuidadosamente todos los procesos, tanto tuyos como de los miembros del personal, mediante los que recopilas, almacenas y eliminas estos datos. Piensa en todos los puntos a través de los cuales circulan estos datos, cada punto donde podrían filtrarse o ser robados. Analiza las consecuencias que tendría una brecha en la ciberseguridad para ti, tus empleados, tus clientes y tus socios; una vez hecho podrás empezar a tomar precauciones.

2. Protege tus equipos y dispositivos

Tus ordenadores y otros dispositivos son los portales a través de los cuales se realiza prácticamente la totalidad de lo que hace que tu negocio funcione. Sin embargo, ya que estos dispositivos están conectados a Internet y a una red local, son vulnerables a ataques. A continuación te mostramos nuestras directrices para mejorar tu seguridad en todo el espectro de los sistemas informáticos de tu empresa.

A. Actualiza el software

El primer paso (y probablemente el más sencillo) para asegurar que tus sistemas no sean vulnerables a un ataque consiste en mantener el software actualizado. Siempre debes tener la última versión del software del cual tu empresa depende. Los hackers pasan su tiempo buscando bugs en software popular, aprovechando lagunas de seguridad y fallos para entrar en el sistema. Lo hacen por todo tipo de motivos: para ganar dinero, por motivos políticos o simplemente porque pueden. Este tipo de intrusión puede causar un daño incalculable a tu negocio: los hackers podrían robar los datos de las tarjetas de crédito de tus clientes de tu web o robar contraseñas de tu ordenador. Esto podría causar problemas serios a tu empresa.

Microsoft y otras compañías de software siempre están buscando vulnerabilidades en su software. Cuando encuentran una, lanzan una actualización que la arregla para sus usuarios. Asegurarte de descargar estas actualizacionessiempre que se lanzan es tan sencillo que uno se pregunta por qué tantas empresas no son cuidadosas al respecto.

En 2017, un ataque global de un ransomware llamado "WannaCry" afectó a miles de víctimas, incluyendo a organizaciones enormes como FedEx y el Sistema Sanotario Nacional del Reino Unido (más sobre el ransomware más abajo). Antes del ataque Microsoft lanzó un parche, una actualización que arreglaba el problema, pero muchos administradores de sistemas no la instalaron y sufrieron este ataque masivo. Afortunadamente el ataque se consiguió detener, pero no siempre ocurre así. La manera más sencilla de evitar convertirse en la próxima víctima de los hackers consiste en mantener tu software actualizado.

¿Por dónde empiezo?

- Si tu sistema lo gestiona un administrador del sistema, asegúrate de que esa persona está al tanto de las actualizaciones de software tan pronto como se lanzan y tiene claro que tiene que mantener tu sistema actualizado.

- Si diriges una pequeña empresa en la que gestionas los equipos tú mismo, simplemente habilita Windows Update. Una vez actualices tu sistema, reinicia los equipos.

B. Protégete de los virus

Los virus son programas maliciosos que infectan tu ordenador sin previo aviso. Pueden hacer muchas cosas, pero, por lo general, consiguen acceso a tus archivos y los borran o modifican. Los virus se propagan rápidamente al replicarse y enviarse a sí mismos a otras personas de tu lista de contactos. Si un ordenador de la red se infecta, el virus se puede propagar rápidamente por todos los equipos de tu compañía, causando una importante pérdida de datos. Si te comunicas con tus clientes por email (cosa que hacemos prácticamente todos), corres el riesgo de infectarlos también a ellos.

El malware y el ransomware son los dos tipos de virus más peligrosos en circulación hoy en día. Existen algunas diferencias entre malware y ransomware. La palabra malware viene de malicious software (software malicioso), y lo que hace éste es engañar a la víctima para que descargue determinado software, el cual permite el acceso al ordenador de la víctima. Puede rastrear lo que haces en tu ordenador, robar información confidencial o propagar spam a través del correo electrónico.

El ransomware es un tipo de malware específico que bloquea tu equipo e impide el acceso a archivos importantes hasta que pagues el ransom o rescate. El ransomware cifra tus archivos utilizando una clave privada que sólo conocen sus creadores, y el WannaCry mencionado arriba es un tipo de ransomware. Pagar el rescate no garantiza que se va a solucionar el problema: no existe garantía de que los hackers realmente van a desbloquear tus archivos tras recibir el pago.

Existe una serie de pasos que puedes llevar a cabo para evitar infectar tu ordenador con virus. En primer lugar, instala un software antivirus en todos los equipos de la oficina. Los programas antivirus analizan los mensajes de email entrantes, así como todos los archivos de tu ordenador, y borran o ponen en cuarentena los virus que encuentran. Los hackers siempre están creando nuevos virus, por lo que debes actualizar tu antivirus con frecuencia. Los mejores antivirus incluyen una característica que ordena a tu ordenador que descargue las actualizaciones automáticamente. Debes asegurarte de que tu personal sea consciente de que no debe abrir archivos sospechosos y de que deberá eliminar todo archivo adjunto en los emails de fuentes que no reconozcan como de confianza.

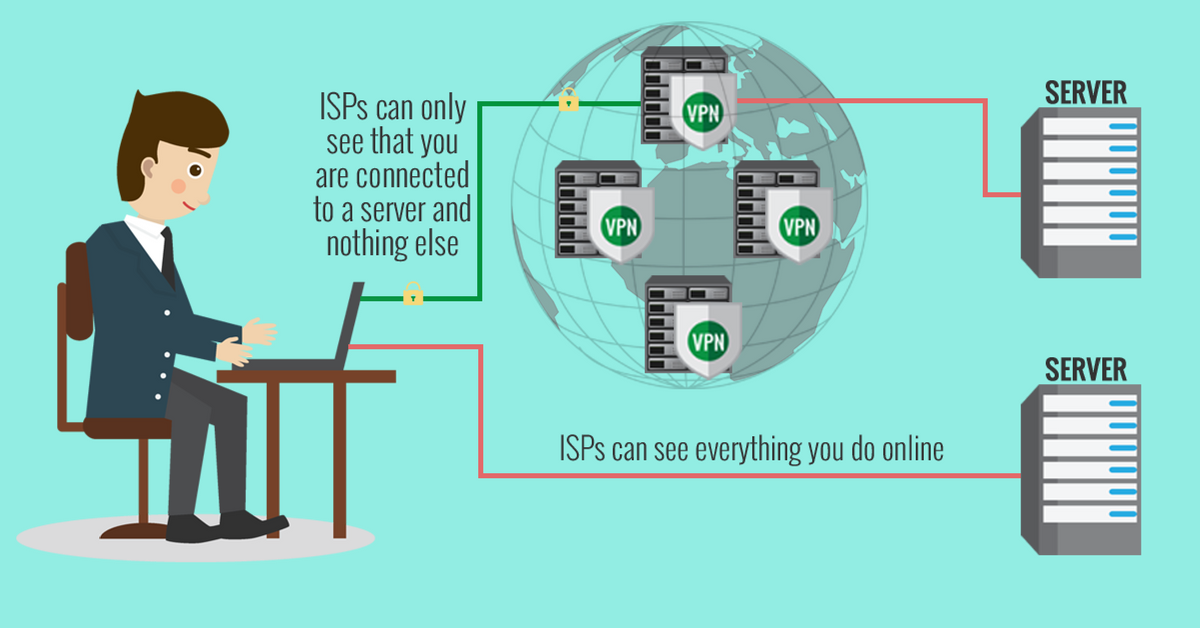

Acceder a Internet utilizando una VPN también constituye una mejora en la seguridad. Las VPN hacen que rastrear tu ordenador o cifrar tus datos sea extremadamente difícil para los hackers, ya que te permiten acceder a internet de forma anónima y cifran todos los datos de tu tráfico. Un buen proveedor de VPN te enviará una advertencia de seguridad cuando intentes acceder a URLs sospechosas.

Si en este momento eres víctima de un ataque de ransomware, no es demasiado tarde.

Esta guía paso a paso te ayudará a vencer a un ataque de este tipo.

¿Por dónde empiezo?

- Actualiza tu software antivirus o instala uno ahora mismo si aún no usas uno.

- Haz saber a tu personal que nadie debe abrir archivos adjuntos sospechosos.

- Navega por internet utilizando una VPN.

- Lee cómo frustrar un ataque de ransomware por si se diera el caso de que necesites la información en un futuro.

C. Configura un cortafuegos

Al igual que en la mayoría de empresas hoy en día, seguramente todos los dispositivos de tu oficina estén conectados a una conexión a Internet de banda ancha que está siempre activa. Si es el caso, existe una probabilidad importante de que hackers criminales hayan sondeado tu red al menos una vez. Los hackers hacen esto aleatoriamente, pero cuando encuentran una dirección de ordenador válida se aprovechan de todas y cada una de las vulnerabilidades para conseguir acceso a la red y a los equipos de ésta.

Instalar un firewall o cortafuegos es la mejor manera de evitar que ocurra un ataque de este tipo. Los cortafuegos separan las diferentes partes de la red, permitiendo que circule únicamente el tráfico autorizado por la parte protegida de ésta. Si llevas una pequeña empresa, tu cortafuegos es la barrera que protege a tu red privada local del resto de Internet. Un buen cortafuegos examina cada paquete de datos que entra en tu red, se asegura de que es legítimo y filtra los paquetes que considera sospechosos; con el fin de evitar que los hackers se centren en equipos individuales de tu red, éste también oculta la identidad individual de cada ordenador.

Instalar un cortafuegos es un proceso complicado que sólo debe hacer un profesional cualificado. Esto hace tu trabajo más fácil; todo lo que tienes que hacer es hablar con tu administrador del sistema y asegurarte de que tu red está protegida.

¿Por dónde empiezo?

- Ponte en contacto con el administrador de tu sistema, pregunta si tu red local está protegida por un cortafuegos y, en caso negativo, pídele que instale uno.

D. Precauciones especiales para portátiles y otros dispositivos móviles

Dado que estos dispositivos son portátiles y pueden sacarse de la oficina, los laptops u ordenadores portátiles son un riesgo particular de brechas de seguridad. Son objetivo de ladrones dada su facilidad de robo y reventa, y también ocurre que los empleados no suelen ser particularmente cuidadosos con éstos ya que la mayoría de empresas simplemente proporcionan uno nuevo si pierden uno o se los roban. Aún así, reemplazar un portátil constituye un desembolso significativo para las pequeñas empresas; sin embargo, esto no es el problema principal, ya que los portátiles del personal, especialmente los de los cargos más altos, probablemente contengan información confidencial que podría causar daños a tu empresa si cayera en las manos equivocadas.

Hay algunas precauciones que tú y tu personal deben tomar tanto para evitar el robo de portátiles como para mitigar las consecuencias en caso de que ocurra uno. En primer lugar, cuando un empleado utilice un portátil en un espacio público o incluso en una reunión o conferencia, esa persona nunca deberá perderlo de vista. Los portátiles deben mantenerse siempre en equipaje de mano y nunca dejarse en zonas de almacenamiento de hoteles o aeropuertos.

Los hackers pueden también acceder fácilmente a los datos de un portátil o dispositivo móvil si la conexión no es una red segura. Recomendamos una serie de medidas para proteger tus datos; algunas de ellas son utilizar una contraseña segura, realizar copias de seguridad de todo el trabajo que has hecho en tu portátil antes de irte de viaje y cifrar tus datos. Estas directrices son especialmente relevantes en cuanto a portátiles, y las exploraremos en más detalle en la sección 3, "Protege tus datos".

Vale la pena estar preparado por si se da el caso de que se roba uno de los dispositivos de tu empresa. Si utilizas una solución en la nube de algún software, echa un vistazo a las características de gestión de dispositivos móviles de tu proveedor. Los principales proveedores de cloud computing permiten borrar la cuenta de un dispositivo que se pierde.

Todos estos consejos son igual de importantes para los teléfonos móviles de empresa. Existe una serie de pasos para asegurar los teléfonos móviles de empresa, y esta guía específica para iPhones te guiará a través del proceso. Recomendamos utilizar una serie de aplicaciones de seguridad, así como algunas formas de cambiar los ajustes del teléfono para hacerlo más seguro.

Una de las mejores formas de proteger los dispositivos, ya sean portátiles, smartphones, el dispositivo Alexa de Amazon o incluso tu PS4 (¡si tu oficina es de esas amenas que tiene una!) consiste en instalar una VPN que cifre todos los datos que circulan a través de estos dispositivos. No necesitas instalar una VPN en cada dispositivo, basta con instalarlo directamente en el rúter de tu oficina. De esta forma, todos los dispositivos que utilizan la conexión a internet de la oficina estarán protegidos.

También es importante formular una política sobre qué dispositivos se permite a los empleados traer al trabajo. Muchas empresas alientan a sus trabajadores a traer sus propios portátiles y otros dispositivos al trabajo porque es mucho más barato que comprar equipo informático para cada empleado. Nosotros recomendamos que establezcas la obligación de que todos los dispositivos que tus empleados introduzcan en la oficina lleven software antivirus instalado y se actualicen con regularidad.

¿Por dónde empiezo?

- Actualiza todos los portátiles y smartphones de la empresa con la última versión de un buen software antivirus y con las últimas actualizaciones del sistema operativo.

- Establece una política sobre el tipo de dispositivos que se pueden usar en el trabajo y las características de seguridad que deben tener implementadas.

- Ponte en contacto con todos tus proveedores de cloud computing (la nube) y pídeles ayuda con la gestión de dispositivos móviles.

3. Protege tus datos

No importa qué tipo de negocio lleves, tus datos son el núcleo de la empresa. Sin la información de contacto de tus clientes, tu inventario, la información confidencial y todo lo demás, tu empresa sencillamente no podrá operar. Tus datos pueden perderse de mil maneras: el hardware puede resultar dañado o romperse, los hackers pueden abrirse paso en tu sistema y tomar el control, o puedes sufrir un desastre natural. Tu objetivo, por tanto, debería ser asegurarte frente a una posible pérdida de datos tomando precauciones ante las peores consecuencias que tendría.

A. Implementa un procedimiento para realizar backups o copias de seguridad de datos críticos

Existen dos tipos de backups o copias de seguridad. Una de ellas consiste en realizar un backup total, una copia de la totalidad de los datos seleccionados y guardarla en otro dispositivo o transferirla a un medio diferente. La otra, un backup gradual, consiste simplemente en añadir a la copia de seguridad externa los datos creados desde que se realizó el último backup de tu sistema.

El método más sencillo y eficiente consiste en combinar los dos. Realiza una copia de seguridad total periódicamente y un backup gradual cada día entre ellas. Otra opción consiste en realizar un backup total cada noche después del horario de trabajo. Es crucial comprobar que tus backups funcionan; sería una tragedia perder todos tus datos y ver que tus sistemas de copias de seguridad no funcionan. Puedes hacer esto restableciendo una parte de tus datos en una nueva ubicación, lo que te asegurará que tus sistemas de copias de seguridad funcionan y te ayudará a identificar posibles problemas en el proceso.

Existen muchas maneras de realizar backups de tus datos. Puedes almacenarlos en un dispositivo físico como una unidad USB o disco duro secundario, o almacenarlos en una carpeta compartida de tu red; también deberías guardar copias de seguridad en una ubicación externa segura. Desafortunadamente, almacenar tus datos en una ubicación física en concreto no te será de ayuda si ocurre un desastre natural o un robo en ese lugar, por lo que recomendamos encarecidamente a todas las empresas invertir en un sistema de backup en la nube - más información en la siguiente sección.

¿Por dónde empiezo?

- Evalúa la política de retención de datos de tu empresa. ¿Dispones de una copia de seguridad de todos tus datos vitales? En caso afirmativo, ¿dónde guardas estos datos?

- Trabaja con el administrador de tu sistema o con el personal informático para implementar un plan semanal de copias de seguridad.

- Comprueba tu sistema de copias de seguridad para asegurarte de que funciona.

B. Cifra la información confidencial de la empresa que almacenes en la nube

Hoy en día, la mayoría de las empresas guardan sus datos en una plataforma en la nube; puede que en un sistema de almacenamiento en la nube como Dropbox o en una plataforma SaaS (Software as a Service, "software como servicio") como Salesforce. Ya que nos referimos a estos sistemas como "la nube", solemos imaginar que nuestros datos están a salvo en algún lugar abstracto y virtual; en realidad, lo que significa es que tus datos no están almacenados en tu disco duro o red local sino en centros de datos remotos de tu servicio de la nube. Por este motivo es esencial examinar cuidadosamente qué tipo de medidas de seguridad ha implementado tu proveedor y analizar si tus datos están protegidos del modo adecuado.

Existe una serie de medidas que puedes llevar a cabo para asegurarte de que los datos que guardas en la nube están a salvo. La manera más sencilla y segura consiste en cifrar tus archivos manualmente, y existen varios programas que te pueden ayudar a hacerlo. Al cifrar tus datos no tendrás que depender de la seguridad de tu proveedor de servicios en la nube y podrás usarlo sin preocuparte, simplemente asegúrate de no subir tus claves de cifrado.

Dicho esto, deberías investigar tus opciones de almacenamiento en la nube cuidadosamente. Cada vez hay más proveedores en el mercado, y algunos de los más pequeños y menos conocidos tienen medidas de seguridad más robustas que los más conocidos. Algunos de estos servicios cifran tus datos automáticamente antes de subirlos a la nube.

Otra opción consiste en utilizar BitTorrent Sync, un servicio totalmente gratuito. BitTorrent Sync fue diseñado como reemplazo de sistemas basados en la nube, pero en realidad no almacena los archivos en la nube sino que te permite colaborar en documentos mediante una plataforma de intercambio de archivos P2P. Estos servicios suelen utilizar el cifrado de mayor grado AES-256 y disponen de autenticación de dos factores, lo cual añade una capa de seguridad adicional.

Esta guía completa sobre privacidad en Internet lo explica en mayor profundidad.

¿Por dónde empiezo?

- Evalúa los datos importantes de tu empresa. ¿Cuántos de ellos están almacenados en una plataforma en la nube? ¿Es segura esa plataforma?

- Investiga las plataformas en la nube y busca una con un nivel de seguridad que adecuado para las necesidades de tu empresa.

C. Protege tus contraseñas

El modo más común de autentificar la identidad de quien accede a tu red o a tus datos importantes es a través de una contraseña. A diferencia de otros sistemas de autenticación de alta tecnología como tarjetas inteligentes, escáneres de huellas dactilares o reconocimiento de iris, las contraseñas son útiles porque no cuestan nada y son fáciles de usar; no obstante, también son susceptibles a un ataque. Los hackers han desarrollado sofisticadas herramientas automáticas que les permiten descifrar contraseñas simples en cuestión de minutos. También pueden utilizar varios métodos fraudulentos para acceder a las contraseñas de tu empresa, como un ataque de phishing, en el que los hackers se hacen pasar por una entidad oficial (como Google) y engañan a la gente para que les faciliten sus contraseñas.

Las contraseñas pueden volverse ineficaces por varios motivos. A menudo somos descuidados y no protegemos nuestros documentos confidenciales con contraseña, lo que implica que cualquier persona que utilice uno de los ordenadores de tu oficina puede acceder a dichos documentos. Muchos empleados escriben sus contraseñas a plena vista con el fin de evitar olvidarlas y, lo que es más importante, la gente suele usar contraseñas débiles que son fáciles de recordar, utilizando la misma contraseña una y otra vez y no suelen cambiarla nunca. Todos estos errores dejan la puerta abierta a los hackers.

Estos siete pasos para crear una contraseña robusta te ayudarán a prevenir ataques de hackers:

- Crea contraseñas diferentes para servicios diferentes

- Cambia tus contraseñas con frecuencia

- Utiliza una contraseña robusta

- Opta por usar verificación de dos pasos

- Desactiva la función autocompletar para nombres de usuario y contraseñas

- Utiliza un gestor de contraseñas, una aplicación o programa que almacena de forma segura todas las contraseñas del usuario

- No envíes tu contraseña por email o se la des a nadie a través del teléfono

Crear una contraseña más robusta no es tan difícil. Utiliza una herramienta de contraseñas como esta, la cual te dice cómo de segura es tu contraseña y cuánto tiempo le llevaría a un hacker descifrarla. También puedes usar un generador de contraseñas seguras al azar que creará una contraseña totalmente aleatoria y segura.

Formar a tu personal sobre la importancia de que las contraseñas sean robustas es crucial si quieres que tus contraseñas sean una herramienta clave en tu arsenal de ciberseguridad y no una puerta trasera por la que los hackers puedan conseguir acceder.

¿Por dónde empiezo?

- Haz que todos tus empleados comprueben sus contraseñas con una herramienta de evaluación de contraseñas. Si sus contraseñas se pueden descifrar en cuestión de minutos u horas, deberán cambiarlas a otras más seguras.

- Activa la verificación de dos pasos para todas las cuentas de los empleados siempre que sea posible.

D. Establece permisos

Si te paras a pensar en la cantidad de personas que tienen acceso a información confidencial de tu empresa, la respuesta seguramente sea demasiadas. Toma medidas para restringir el acceso a tu sistema; sólo aquellos miembros del personal autorizados a gestionar tu sistema e instalar software deberían tener cuentas de administrador.

También suele ocurrir que las empresas permitan a varios miembros del personal compartir un único nombre de usuario y contraseña, lo que hace imposible determinar cómo o cuándo ocurrió una brecha en tu sistema. Proporciona a cada usuario su propia cuenta, habilitada con los permisos específicos que su puesto requiera. Si utilizas Windows, puedes asignar diferentes niveles de permiso a los usuarios basados en sus roles dentro de la empresa, y si un miembro del personal se ausenta durante un período largo o ha dejado la empresa, anula su acceso y permisos lo antes posible.

¿Por dónde empiezo?

- Trabaja con el administrador de tu sistema para evaluar el nivel de acceso que tiene cada miembro del personal.

- Cambia tus permisos para que cada miembro del personal sólo tenga acceso al software y a los ajustes necesarios para su trabajo.

E. Protege tus redes inalámbricas

Otra forma que tienen los hackers para acceder a tu sistema es mediante la red wifi de tu oficina. Dado que las redes wifi utilizan un enlace por radio en lugar de cables para conectar los ordenadores a Internet, todo lo que necesitan los hackers para entrar en tu sistema es entrar en el radio de esta red inalámbrica y cierto software. Los intrusos que consigan acceso a tu red pueden robar tus archivos y dañar tus sistemas. Aunque los dispositivos wifi disponen de medidas de seguridad para evitar que esto ocurra, la mayoría tienen estas características desactivadas por defecto para hacer que el proceso de configuración sea más sencillo.

Si utilizas una red wifi, asegúrate de que estas características de seguridad están activadas. También puedes limitar el acceso wifi a las horas de trabajo, de modo que los hackers no puedan entrar en tu sistema por la noche, y también puedes evitar que cualquiera pueda usar tu conexión al restringir el acceso wifi a determinados ordenadores estableciendo puntos de acceso.

¿Por dónde empiezo?

- Habla con tu técnico informático para asegurarte de que tu wifi tiene las características de seguridad activadas y de que el acceso wifi está limitado al horario de trabajo.

F. Navega por Internet de forma segura

Cuando tú y tu personal navegan por Internet, las actividades son rastreadas de varias maneras sutiles e imperceptibles. La actividad suele ser grabada por terceros sin consentimiento alguno. Tus empleados podrían navegar por páginas web peligrosas que roban la información de tu empresa, y tu información personal o empresarial podría verse comprometida si se introduce en páginas webs a través de una conexión no cifrada.

La mejor manera de cifrar tu conexión y asegurar tanto la privacidad de tu empresa como la personal de cada empleado consiste en instalar una VPN. Una VPN o red privada virtual oculta la dirección IP de tu empresa y cifra tus datos de navegación; también hace anónima la navegación, algo que puede ser importante si tu empresa suele investigar a la competencia o si tu historial de navegación podría revelar información confidencial a tu competencia.

La desventaja de usar una VPN es que los servicios VPN fiables y completos cuestan dinero (suscripciones mensuales). Muchas personas y empresas han optado por usar un proxy web gratuito como alternativa. El problema es que no sabemos exactamente quién gestiona los proxies disponibles gratuitamente en Internet; podrían ser los mismísimos hackers o éstos podrían utilizarse para recopilar información con motivos de inteligencia por parte de varias entidades públicas o privadas. Aunque un proxy oculta tu identidad y actividad de las webs que visitas, éste potencialmente puede ver todo lo que estás haciendo en Internet. Ese es uno de los motivos por los que recomendamos invertir en una VPN en vez de en un proxy para poder navegar de forma verdaderamente segura.

También puedes reforzar tu seguridad añadiendo varias características de seguridad a tu navegador. Dado que el navegador Firefox es de código abierto, se han numerosos complementos de seguridad para él. Estos incluyen bloqueadores de publicidad, extensiones de cifrado, protección de datos del navegador, gestores de cookies y caché, y mucho más. Para más información echa un vistazo a la lista de 20 complementos de seguridad recomendados para Firefox.

¿Por dónde empiezo?

- Considera suscribirte a un servicio VPN que ofrezca soluciones para empresas.

- Empieza a utilizar el navegador Firefox con los complementos de seguridad apropiados para tu empresa.

G. Protege la información confidencial creada por trabajadores remotos

Muchas pequeñas empresas emplean trabajadores remotos para varias tareas, ya que con Internet es fácil trabajar con otras personas de otras partes del planeta. Contratar trabajadores remotos tiene sus ventajas, como no tener que contratar un empleado para que se encargue de una tarea técnica o monótona o beneficiarte una mayor cantidad de profesionales entre los que elegir. No obstante, utilizar trabajadores remotos conlleva algunos riesgos de ciberseguridad. Pueds haber implementado todas las protecciones mencionadas en este artículo, pero muchas de ellas no serán efectivas si tus trabajadores remotos acceden a tu información confidencial desde fuera de la red protegida de tu empresa, y especialmente si acceden desde una red wifi pública.

Una solución de gestión de dispositivos móviles, como describimos en la sección 2.D, podría ayudarte a gestionar tus trabajadores remotos así como a tus empleados que realizan viajes de negocios. Lo más importante es asegurarte de que si tus trabajadores remotos acceden a información confidencial, lo hagan a través de la red protegida de tu empresa y a través de una conexión segura.

Windows ofrece una característica de conexión a escritorio remoto, pero por sí misma no es suficiente para garantizar la seguridad de tus datos. Si dependes de trabajadores remotos y no te puedes permitir que tu información se filtre o sea robada, es aconsejable implementar una VPN especializada que permita a los usuarios remotos conectarse primero a la red de la oficina, y después conectarse a sus equipos mediante la conexión a escritorio remoto. Esto puede ser complicado, así que habla con tu técnico informático para ver si puede configurar una VPN en la red de tu oficina.

¿Por dónde empiezo?

- Evalúa tu política de trabajadores remotos. ¿Cómo acceden los trabajadores remotos a la información de la empresa? ¿Es esta información confidencial o delicada?

- Habla con el administrador de tu sistema informático para establecer una manera segura para que los trabajadores remotos se conecten a la red privada de tu oficina.

H. Protege los datos de tus clientes

Una cosa es que se robe o pierda la información delicada de tu empresa, pero otra muy distinta es que ocurra con los datos de tus clientes. Esto último puede tener consecuencias legales severas, por lo que vale la pena tratar la información de tus clientes con el máximo cuidado.

Normalmente, la información de los clientes circula a través de varios puntos. Si llevas una web de comercio electrónico o procesas pagos a través de tu web, el primer tránsito de información delicada (nombres y datos de tarjetas de crédito, entre otra) es desde el navegador de tu cliente hasta el servidor web de comercio electrónico. La mejor manera de proteger estos datos es asegurarte de que tu web utiliza un certificado SSL y el protocolo HTTPS, como mínimo en las páginas que recopilan datos confidenciales. Esto asegurará que la información de tus clientes se cifra antes de pasar de su servidor al tuyo. Si transfieres información de tus clientes de un lugar a otro dentro de tu empresa, debes aplicar todas las medidas de seguridad que hemos descrito anteriormente, especialmente las relacionadas con la transferencia y almacenamiento en la nube.

¿Por dónde empiezo?

- Ponte en contacto con tu proveedor de comercio electrónico o desarrollador web para asegurarte de que los datos de tarjetas de crédito y demás información delicada se recopila de la manera más segura posible.

4. Inculca la ciberseguridad en tu lugar de trabajo

Las medidas que hemos resumido en esta guía son amplias, y si sigues todas las directrices relevantes para tu negocio reducirás significativamente tu riesgo a un ciberataque - en el caso de que tu empresa sea únicamente tú.

Basta que un empleado envíe información de clientes a través de una conexión no segura o haga clic en un enlace peligroso y descargue malware para que tus sistemas y esfuerzos de seguridad no hayan servido de nada. Ese es el motivo por el que la medida más importante que puedes llevar a cabo es formar a tu personal sobre la importancia de la ciberseguridad.

Si inculcas ciberseguridad en tu lugar de trabajo y explicas cada política de seguridad y las razones por las que se utiliza, así como si formas a tu personal sobre prácticas seguras de gestión de hardware y datos de la empresa, tus empleados constituirán tu primera línea de defensa contra ciberataques y la más efectiva.

La mejor manera de convencer a tus empleados de tu plan de ciberseguridad es diseñarlo conjuntamente con ellos; hacerlos partícipes del plan aumentará su motivación por llevarlo a cabo. Los miembros del personal también son expertos sobre tu negocio, sus puntos débiles y sus puntos fuertes, ya que son ellos quienes trabajan con la información delicada de tu empresa durante todo el día, así que están mejor posicionados para contarte dónde se encuentran las vulnerabilidades y qué sistemas deben reforzarse.

Empieza a celebrar sesiones de formación frecuentes sobre ciberseguridad con tu personal y explica en detalle las técnicas de seguridad más importantes, como las que describimos en esta guía. Asegúrate de que sus contraseñas y permisos están al día y de que utilizan contraseñas imposibles de descifrar. Asegúrate también de que no tienen contraseñas escritas en papeles en sus escritorios y enséñales a no caer en ataques de phishing por email y háblales sobre los riesgos del malware de páginas web peligrosas. Enséñales también los varios modos de los que los hackers pueden intentar obtener información de ellos. Insísteles en no hablar de información confidencial o delicada de la empresa en público - nunca se sabe con quién se puede estar hablando o quién puede estar escuchando - y explica las directrices de modo que sean fáciles de entender y seguir.

Hemos creado un documento impreso que incluye pasos sencillos que tus empleados pueden llevar a cabo para estar seguros. Puedes colgarlo en el tablón de anuncios de la oficina o en la nevera, o personalizarlo para adaptarlo a tus necesidades.

Establece los principios de ciberseguridad en una política escrita y haz que tus empleados firmen una copia de ella, asegurándote de que comprenden lo serio que es el asunto de la ciberseguridad. Incluso también puedes incluir elementos sobre ciberseguridad en los contratos de tus empleados.

Por encima de todo, recuerda que las amenazas de ciberseguridad están en constante cambio. Los hackers cada vez crean modos nuevos y más creativos de adentrarse en sistemas informáticos y robar tus datos, así que mantente al día sobre los desarrollos en ciberseguridad e informa a tu personal sobre éstos.

¿Por dónde empiezo?

- Cuelga nuestra guía sobre ciberseguridad impresa en el tablón de anuncios de tu oficina y envía esta plantilla de email a todos los empleados.

- Empieza a crear un programa de formación en ciberseguridad para todos tus empleados.

Como apunte personal, realmente creemos que esta guía puede ayudarte a ti y a aquellos que te importan a protegerse de ciberataques. Si es tan importante para ti como para nosotros que tus amigos y colegas eviten ser víctimas de ataques de hackers, haz el pequeño favor de compartir este artículo con ellos en Facebook o Twitter. Puedes evitarles muchos apuros.

Te agradecemos que dejes un comentario sobre cómo mejorar este artículo. Tu opinión es importante.